Posted by Dinda Narullita Putri on Apr 24, 2017 in

Pengantar Teknologi Informasi Planning

- Diharapkan sistem informasi perpustakaan dapat mempermudah pengunjung maupun staff dalam hal administrasi di perpustakaan.

- Sumber daya yang dibutuhkan meliputi:

- SDM: staff dan admin

- Hardware: komputer, komputer server, id card

- Software: sistem operasi, aplikasi database, dan program lainnya.

Analysis

- Sistem saat ini sudah tidak berfungsi secara baik. Sehingga diperlukan adanya pembenahan terhadap sistem.

- Penggunaan optical bar reader yang nantinya akan digunakan untuk meneruskan informasi ke komputer.

- Database yang nantinya akan digunakan untuk menyimpan informasi menggunakan aplikasi Microsoft Office Access.

- Penggunaan terminal peragaan visual dan id card untuk pengunjung agar bisa meminjam buku.

Berikut adalah database perpustakaan menggunakan aplikasi Ms Access: Klik disini

Design

- Melakukan interface terhadap inputan dan output bagi staff agar mudah mengoperasikan komputer dan bagi pengunjung agar mudah melihat macam-macam buku.

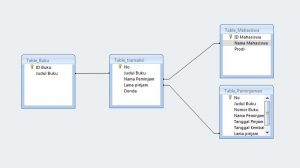

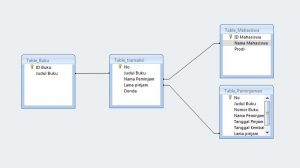

- Pada database yang dirancang, terdapat beberapa entitas beserta atributanya, antara lain:

- tabel buku: ID buku, judul buku.

- tabel mahasiswa: ID mahasiswa, nama mahasiswa, program studi

- tabel peminjaman: ID buku, judul buku, nama peminjam, tanggal pinjam, tanggal kembali, lama pinjam, denda.

Beriku adalah entity relationship:

Implementation

- Menentukan bahasa pemrograman yang digunakan.

- Pemilihan staff dan para admin, hardware dan software yang dibutuhkan, hingga melakukaan pengetesan terhadap program-program yang nantinya akan diterapkan.

- Uji coba sistem yang benar-benar real akan direalisasikan pada sistem perpustakaan. Pada uji coba kali ini kita memberikan jangka waktu 2 minggu untuk diterapkan ke para pengunjung perpustakaan untuk mengetahui apakah sistem ini sudah siap untuk dijadikan sistem perpustakaan yang permanen.

Support and security / Maintenance

- Melakukan pengecekan terhadap sistem yang dilakukan oleh analis sistem setiap 1 bulan sekali. Sehingga apabila ada kerusakan terhadap sistem maka analis sistem bisa langsung melakukan perbaikan terhadap sistem tersebut.

- Sistem akan dikembangkan secara lanjut sejalan dengan kemajuan teknologi.

Posted by Dinda Narullita Putri on Apr 15, 2017 in

Pengantar Teknologi Informasi Pengembangan Sistem

Pengembangan system (System development) dapat berarti menyusun suatu sistem yang baru untuk menggantikan sistem yang lama secara keseluruhan atau memperbaiki sistem yang telah ada. Sistem yang lama perlu diperbaiki atau diganti disebabkan karena beberapa hal, yaitu :

- Adanya permasalahan-permasalahan (problems) yang timbul pada sistem yang lama.

- Untuk kesempatan-kesempatan(opportunities).

- Adanya instruksi-instruksi (directivies).

Siklus Hidup Pengembangan Sistem

SDLC (System development life cycle) atau siklus hidup pengembangan sistem adalah pengembangan sistem informasi yang berbasis komputer. Dalam penyelesaiannya membutuhkan waktu sampai berbulan-bulan bahkan bertahun-tahun. Proses pengembangan sistem melewati beberapa tahapan dari mulai sistem itu direncanakan sampai sistem tersebut diterapkan. jika suatu sistem yang sudah dikembangkan menghadapi suatu masalah, maka perlu dikembangkan kembali suatu sistem untuk mengatasinnya. Hal inilah yang dinamakan siklus hidup sistem (System life cycle).

Pada System life cycle, tiap-tiap bagian dari pengembangan sistem dibagi menjadi beberapa tahapan, yaitu :

- Perencanaan sistem (system planning)

- Analisis sistem (system analysis)

- Desain sistem (system design)

- Implementasi sistem (system implementation)

- Perawatan sistem (system maintnance)

Bagan siklus hidup pengembangan sistem

Berikut adalah contoh SDLC dari suatu sistem sirkulasi buku perpustakaan :

Analisis

pada analisis ini adalah melakukan beberapa survey terhadap apa yang akan dibutuhkan dan terjadi pada saat system(aplikasi) akan dibuat dalam SDLC bagian perpustakaan (hardware). Pada sistem sirkulasi buku perpustakaan yang dibutuhkan adalah Optical bar reader yang nantinya akan digunakan untuk meneruskan informasi ke komputer, kemudian ada database yang nantinya akan digunakan untuk menyimpan informasi, terminal peragaan visual dan id card untuk pengunjung agar bisa meminjam buku.

Desain

melakukan interface terhadap inputan dan output bagi petugas agar mudah mengoperasikan komputer dan bagi pengunjung agar mudah melihat macam-macam buku.

Implementasi

menentukan bahasa pemrograman yang digunakan, hardware yang dipakai yaitu beberapa buah PC yang digunakan petugas untuk menginput, mengakses data. OBR untuk meneruskan informasi ke komputer, database yang digunakan untuk menyimpan informasi, terminal peragaan visual dan id card untuk pengunjung agar bisa meminjam buku.

Maintenance

melakukan pengecekan terhadap sistem yang dilakukan oleh analis sistem setiap 1 bulan sekali. Sehingga apabila ada kerusakan terhadap sistem maka analis sistem bisa langsung melakukan perbaikan terhadap sistem tersebut.

https://drive.google.com/open?id=0BzvFvmKhfWxqd1o1ZVBnVjdjc0U

Posted by Dinda Narullita Putri on Apr 5, 2017 in

Pengantar Teknologi Informasi

- Pengertian

Enkripsi adalah proses mengamankan suatu informasi dengan membuat informasi tersebut tidak dapat dibaca tanpa bantuan pengetahuan khusus. Dikarenakan enkripsi telah digunakan untuk mengamankan komunikasi di berbagai negara, hanya organisasi-organisasi tertentu dan individu yang memiliki kepentingan yang sangat mendesak akan kerahasiaan yang menggunakan enkripsi. Di pertengahan tahun 1970-an, enkripsi kuat dimanfaatkan untuk pengamanan oleh sekretariat agen pemerintah Amerika Serikat pada domain publik, dan saat ini enkripsi telah digunakan pada sistem secara luas, seperti Internet e-commerce, jaringan Telepon bergerak dan ATM pada bank.

Enkripsi dapat digunakan untuk tujuan keamanan, tetapi teknik lain masih diperlukan untuk membuat komunikasi yang aman, terutama untuk memastikan integritas dan autentikasi dari sebuah pesan. Contohnya, Message Authentication Code (MAC) atau digital signature. Penggunaan yang lain yaitu untuk melindungi dari analisis jaringan komputer.

2. Metode

- Metode Enkripsi MD2

Message-Digest algortihm 2 (MD2) adalah fungsi hash cryptographic yang dikembangkan oleh Ronald Rivest pada tahun 1989.

Algoritma dioptimalkan untuk komputer 8-bit. MD2 yang ditetapkan dalam RFC 1319.

Meskipun algoritma lainnya telah diusulkan sejak dulu, seperti MD4, MD5 dan SHA, bahkan sampai dengan 2004 [update] MD2 tetap digunakan dalam infrastruktur kunci publik sebagai bagian dari sertifikat yang dihasilkan dengan MD2 dan RSA.

- Metode Enkripsi MD4

Message-Digest algortihm 4(seri ke-4) yang dirancang oleh Profesor Ronald Rivest dari MIT pada tahun 1990.

Panjangnya adalah 128 bit.

MD4 juga digunakan untuk menghitung NT-hash ringkasan password pada Microsoft Windows NT, XP dan Vista.

- Metode Enkripsi MD5

MD5 adalah salah satu dari serangkaian algortima message digest yang didesain oleh Profesor Ronald Rivest dari MIT (Rivest, 1994).

Saat kerja analitik menunjukkan bahwa pendahulu MD5 yaitu MD4 mulai tidak aman, MD5 kemudian didesain pada tahun 1991 sebagai pengganti dari MD4 (kelemahan MD4 ditemukan oleh Hans Dobbertin).

Dalam kriptografi, MD5 (Message-Digest algortihm 5) ialah fungsi hash kriptografik yang digunakan secara luas dengan hash value 128-bit.

Pada standart Internet (RFC 1321), MD5 telah dimanfaatkan secara bermacam-macam pada aplikasi keamanan, dan MD5 juga umum digunakan untuk melakukan pengujian integritas sebuah file.

- Metode Enkripsi SHA

SHA adalah serangkaian fungsi cryptographic hash yang dirancang oleh National Security Agency (NSA) dan diterbitkan oleh NIST sebagai US Federal Information Processing Standard.

SHA adalah Secure Hash Algoritma. Jenis-jenis SHA yaitu SHA-0, SHA-1, dan SHA-2.

Untuk SHA-2 menggunakan algoritma yang identik dengan ringkasan ukuran variabel yang terkenal sebagai SHA-224, SHA-256, SHA-384, dan SHA-512.

- Metode Enkripsi RC4

RC4 merupakan salah satu jenis stream cipher, yaitu memproses unit atau input data pada satu saat. Unit atau data pada umumnya sebuah byte atau bahkan kadang kadang bit (byte dalam hal RC4).

Dengan cara ini enkripsi atau dekripsi dapat dilaksanakan pada panjang yang variabel.

RC4 adalah penyandian stream cipher yang dibuat oleh Ron Riverst pada tahun 1987 untuk pengamanan RSA.

Algoritmanya didasarkan pada permutasi acak.

- Metode Enkripsi Base64

Base64 adalah sistem untuk mewakili data mentah byte sebagai karakter ASCII.

Base64 menyediakan 6-bit encoding 8-bit ASCII karakter.

Base64 merupakan format yang dicetak menggunakan karakter, memungkinkan binari data yang akan dikirim dalam bentuk dan email, dan akan disimpan di database atau file.

3. Ilustrasi

4. Contoh kasus

Contoh Kasus Data Forgery

Di Indonesia, kejahatan mengenai data forgery sendiri pernah terjadi, beberapa diantaranya adalah:

- Kejahatan kartu kredit yang dilakukan lewat transaksi online di Yogyakarta.

Polda DI Yogyakarta menangkap lima carder dan mengamankan barang bukti bernilai puluhan juta, yang didapat dari merchant luar negeri. Begitu juga dengan yang dilakukan mahasiswa sebuah perguruan tinggi di Bandung, Buy alias Sam. Akibat perbuatannya selama setahun, beberapa pihak di Jerman dirugikan sebesar 15.000 DM (sekitar Rp 70 juta).

Para carder beberapa waktu lalu juga menyadap data kartu kredit dari dua outlet pusat perbelanjaan yang cukup terkenal. Caranya, saat kasir menggesek kartu pada waktu pembayaran, pada saat data berjalan ke bank-bank tertentu itulah data dicuri. Akibatnya, banyak laporan pemegang kartu kredit yang mendapatkan tagihan terhadap transaksi yang tidak pernah dilakukannya.

Modus kejahatan ini adalah penyalahgunaan kartu kredit oleh orang yang tidak berhak. Motif kegiatan dari kasus ini termasuk ke dalam cybercrime sebagai tindakan murni kejahatan. Hal ini dikarenakan si penyerang dengan sengaja menggunakan kartu kredit milik orang lain. Kasus cybercrime ini merupakan jenis carding. Sasaran dari kasus ini termasuk ke dalam jenis cybercrime menyerang hak milik (against property). Sasaran dari kasus kejahatan ini adalah cybercrime menyerang pribadi (against person).

Beberapa solusi untuk mencegah kasus di atas adalah:

• Perlu adanya cyberlaw: Cybercrime belum sepenuhnya terakomodasi dalam peraturan / Undang-undang yang ada, penting adanya perangkat hukum khusus mengingat karakter dari cybercrime ini berbeda dari kejahatan konvensional.

• Perlunya Dukungan Lembaga Khusus: Lembaga ini diperlukan untuk memberikan informasi tentang cybercrime, melakukan sosialisasi secara intensif kepada masyarakat, serta melakukan riset-riset khusus dalam penanggulangan cybercrime.

• Penggunaan enkripsi untuk meningkatkan keamanan. Penggunaan enkripsi yaitu dengan mengubah data-data yang dikirimkan sehingga tidak mudah disadap (plaintext diubah menjadi chipertext). Untuk meningkatkan keamanan authentication (pengunaan user_id dan password), penggunaan enkripsi dilakukan pada tingkat socket.

- Data Forgery Pada E-Banking BCA

Pada tahun 2001, internet banking diributkan oleh kasus pembobolan internet banking milik bank BCA, Kasus tersebut dilakukan oleh seorang mantan mahasiswa ITB Bandung dan juga merupakan salah satu karyawan media online (satunet.com) yang bernama Steven Haryanto. Anehnya Steven ini bukan Insinyur Elektro ataupun Informatika, melainkan Insinyur Kimia. Ide ini timbul ketika Steven juga pernah salah mengetikkan alamat website. Kemudian dia membeli domain-domain internet dengan harga sekitar US$20 yang menggunakan nama dengan kemungkinan orang-orang salah mengetikkan dan tampilan yang sama persis dengan situs internet banking BCA.

Kemudian dia membeli domain-domain internet dengan harga sekitar US$20 yang menggunakan nama dengan kemungkinan orang-orang salah mengetikkan dan tampilan yang sama persis dengan situs internet banking BCA, www.klikbca.com , seperti:

wwwklikbca.com

kilkbca.com

clikbca.com

klickbca.com

klikbac.com

Orang tidak akan sadar bahwa dirinya telah menggunakan situs aspal tersebut karena tampilan yang disajikan serupa dengan situs aslinya. Hacker tersebut mampu mendapatkan User ID dan password dari pengguna yang memasuki sutis aspal tersebut, namun hacker tersebut tidak bermaksud melakukan tindakan criminal seperti mencuri dana nasabah, hal ini murni dilakukan atas- keingintahuannya mengenai seberapa banyak orang yang tidak sadar menggunakan situs klikbca.com, Sekaligus menguji tingkat keamanan dari situs milik BCA tersebut.

Steven Haryanto dapat disebut sebagai hacker, karena dia telah mengganggu suatu system milik orang lain, yang dilindungi privasinya. Sehingga tindakan Steven ini disebut sebagai hacking. Steven dapat digolongkan dalam tipe hacker sebagai gabungan white-hat hacker dan black-hat hacker, dimana Steven hanya mencoba mengetahui seberapa besar tingkat keamanan yang dimiliki oleh situs internet banking Bank BCA. Disebut white-hat hacker karena dia tidak mencuri dana nasabah, tetapi hanya mendapatkan User ID dan password milik nasabah yang masuk dalam situs internet banking palsu. Namun tindakan yang dilakukan oleh Steven, juga termasuk black-hat hacker karena membuat situs palsu dengan diam-diam mengambil data milik pihak lain. Hal-hal yang dilakukan Steven antara lain scans, sniffer, dan password crackers.

Karena perkara ini kasus pembobolan internet banking milik bank BCA, sebab dia telah mengganggu suatu system milik orang lain, yang dilindungi privasinya dan pemalsuan situs internet bangking palsu. Maka perkara ini bisa dikategorikan sebagai perkara perdata. Melakukan kasus pembobolan bank serta telah mengganggu suatu system milik orang lain, dan mengambil data pihak orang lain yang dilindungi privasinya artinya mengganggu privasi orang lain dan dengan diam-diam mendapatkan User ID dan password milik nasabah yang masuk dalam situs internet banking palsu.

Analisa/kesimpulan.

Jadi dapat dikatakan apa yang dilakukan Steven secara etik tidak benar karena tindakan yang dilakukan Steven mengganggu privasi pihak lain dengan hanya bermodalkan keingintahuan dan uang sejumlah kira-kira US$ 20 guna membeli domain internet yang digunakan untuk membuat situs internet banking BCA palsu serta pemalsuan situs internet bangking BCA dan dengan diam-diam mendapatkan User ID dan password milik nasabah yang masuk dalam situs internet banking palsu. Namun juga menimbulkan sisi positif dimana pihak perbankan dapat belajar dari kasus tersebut. BCA menggunakan internet banking yang dapat dipakai pengambilan keputusan atau yang disebut decision support system, dimana data para nasabah yang bertransakasi serta aktivitas lainnya melalui internet banking merupakan database milik BCA secara privasi yang tidak boleh disebarluaskan ataupun disalahgunakan karena internet banking tersebut merupakan salah satu layanan yang menguntungkan baik bagi nasabah maupun pihak BCA. Database para nasabah internet banking dapat digunakan oleh pihak BCA untuk membuat keputusan dalam berbagai bidang perbankan.